NCKB SK-CERT upozorňuje na útoky prostredníctvom nástrojov na vzdialenú správu mobilných zariadení

Národné centrum kybernetickej bezpečnosti SK-CERT zaznamenalo nový útočný vektor, ktorého podstatou je kompromitácia organizácie prostredníctvom nástrojov na vzdialenú správu mobilných zariadení (MDM). Útočníci napadnú MDM a cezeň inštalujú do mobilných zariadení škodlivý kód. To má za následok zbieranie citlivých informácií, ako napríklad prihlasovacie mená a heslá a ich odosielanie na vzdialený riadiaci server.

Čo je MDM

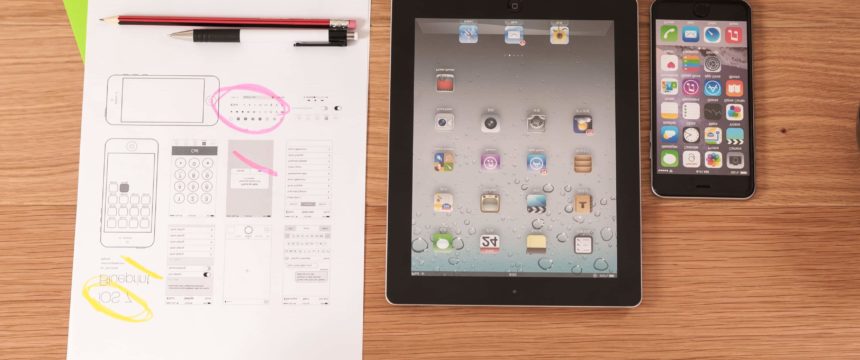

MDM reprezentuje skratku pre Mobile Device Management. Jedná sa o riešenia administrácie mobilných zariadení, teda mobilných telefónov, tabletov, notebookov alebo iných prenosných zariadení. Podstatou MDM je nasadenie jednotného nastavenia pravidiel, certifikátov, používaných aplikácií a oprávnení pre používateľa mobilného zariadenia v rámci infraštruktúry organizácie.

Používanie MDM má množstvo výhod. V rámci bezpečnosti sa dajú pomocou neho nastavovať role a práva pre jednotlivých používateľov, dajú sa vynucovať pravidlá pri používaní jednotlivých aplikácií, vytvárať reštrikcie a povolenia pre inštaláciu a používanie aplikácií a takisto aj aplikovať bezpečnostné prvky na všetky mobilné zariadenia, ktoré sú administrované pomocou MDM. Veľkou pridanou hodnotou je to, že tieto nastavenia sa dajú implementovať a vynucovať centrálne, bez nutnosti chodiť od zariadenia k zariadeniu a použitie globálnych pravidiel je zárukou jednotnej úrovne nastavení naprieč všetkými spravovanými zariadeniami.

Riešenia MDM sú typicky využívané vo firemnom prostredí, kde sa používajú na manažment mobilných zariadení, ktoré sa využívajú na prístup do firemnej infraštruktúry, najmä k intranetu a jeho aplikáciám.

Útočný vektor

Jednou z výhod MDM je možnosť aplikácie nastavení alebo inštalácia aplikácií na každé zariadenie rovnako. Výskumníci zo spoločnosti Checkpoint[1] odhalili, že táto funkcia je aktívne zneužívaná novým variantom malvéru Cerberus (bankový trojan pre Android).

Útočník najprv kompromituje riešenie MDM nasadené v organizácii. To je možné napríklad jeho zlým zabezpečením alebo konfiguráciou. Po tejto fáze útočník vytvorí novú konfiguráciu, ktorá zabezpečí šírenie malvéru po jednotlivých zariadeniach.

Malvér Cerberus je druh škodlivého kódu, ktorý považujeme za tzv. Malware-as-a-Service (MaaS), teda umožňuje každému „objednať“ si ho so svojou vlastnou konfiguráciou. Nová varianta, ktorá sa zameriava na kompromitáciu MDM, má však vlastnosti tzv. MRAT – Mobile Remote Access Trojan. Tieto vlastnosti zahŕňajú zbieranie všetkých dotykov na obrazovke, logov hovorov, informácie o inštalovaných aplikáciách, krádež dát zo služby Google Authenticator a prijatých SMS (vrátane dvojfaktorovej autentifikácie) a ovládanie zariadenia na diaľku prostredníctvom softvéru TeamViewer.

Malvér obsahuje dve časti – hlavnú škodlivú aplikáciu, komunikujúcu s vzdialeným riadiacim serverom a prispôsobiteľný DEX súbor, ktorý hlavná aplikácia stiahne do zariadenia zo vzdialeného riadiaceho servera.

Po inštalácii malvéru sa na mobilnom zariadení zobrazí okno, ktoré sa snaží vynútiť aktualizáciu služby zjednodušenia prístupu (Accessibility service, v niektorých Android zariadeniach je táto služba nazvaná aj Inteligentná pomoc). Ak užívateľ okno zatvorí, bude sa neustále otvárať až dovtedy, dokedy užívateľ nepovolí aktualizáciu. Následne škodlivý kód použije oprávnenia používateľa a využije službu zjednodušenia prístupu, aby mohol automaticky, bez interakcie používateľa, vykonať ďalšie kroky.

Malvér je nakonfigurovaný tak, aby vedel zbierať rôzne druhy údajov. Po úspešnej inštalácii pošle na vzdialený riadiaci server tzv. bot-id (identifikátor pre odosielanie a prijímanie správ), stav zabezpečenia, mená najpoužívanejších aplikácií a prístup na zapisovanie na disk. Následne malvér nazbierané údaje, vrátane prijatých SMS posiela na vzdialený riadiaci server.

Hlavný modul škodlivého kódu získava tiež prihlasovacie údaje z Google Authenticatoru, heslá do Gmailu a vzory odomknutia obrazovky. Na riadiaci server sú zasielané aj všetky dotyky na obrazovke a útočník tak môže vidieť akúkoľvek aktivitu obete, vrátane zadávania PIN kódov a prihlasovacích údajov do aplikácií. Takisto dokáže posielať na vzdialený riadiaci server zoznam súborov a inštalovaných aplikácií a ak dostane špecifickú požiadavku, pošle na riadiaci server požadovaný súbor zo zariadenia. Malvér takisto dokáže spustiť TeamViewer a útočník tak môže na diaľku kompletne ovládať mobilné zariadenie.

Kompletná technická analýza nového Cerberus malvéru, vrátane IOC, je dostupná na https://research.checkpoint.com/2020/mobile-as-attack-vector-using-mdm/

Odporúčania na zabezpečenie MDM

Riešenia MDM sú súčasťou infraštruktúry organizácie, ktorá by v žiadnom prípade nemala mať žiadne výnimky zo zabezpečenia. Treba si uvedomiť, že MDM je silný nástroj na administráciu veľkého množstva zariadení, ktoré sa v organizácii nachádzajú. Preto Národné centrum kybernetickej bezpečnosti SK-CERT odporúča dodržiavať minimálne tieto bezpečnostné zásady pri konfigurácii a prevádzke MDM:

- čo najskôr aplikovať všetky bezpečnostné záplaty, ktoré sú pre softvér MDM dostupné

- ak je publikovaná zraniteľnosť, ku ktorej neexistuje bezpečnostná záplata, dočasne odpojiť systém MDM od siete

- ak organizácia používa MDM na správu zariadení, pripojených cez lokálne WiFi prístupové body, alebo má u telekomunikačného operátora zriadené vlastné privátne APN a MDM ku svojej činnosti nevyžaduje nevyhnutne Internet, odporúčame ho nesprístupniť z celého Internetu

- ak aj MDM treba sprístupniť z verejného Internetu, je možné limitovať prístup na adresné rozsahy mobilných operátorov, ktorých dátové služby využívajú dotknuté mobilné zariadenia

- MDM systém väčšinou nepotrebuje žiadny kontakt s vnútornou sieťou zákazníka. Odporúčame ho preto prevádzkovať v samostatnej DMZ sieti ako jediný prvok. Firewallové pravidlá musia zakazovať spojenia z MDM servera do vnútornej siete a v maximálnej možnej miere limitovať spojenia z vnútornej siete na MDM server

- prístup na administráciu MDM je nutné chrániť primerane množstvu zariadení, ktoré je jeho kompromitáciou možné ohroziť. Silno odporúčame používať komplexné heslá a dvojfaktorovú autentifikáciu

- tak ako pri iných informačných systémoch, odporúčame individuálne používateľské účty miesto spoločného administrátorského účtu, aby bolo možné identifikovať účet, z ktorého došlo k zmenám. Ak systém podporuje rôzne role, používatelia systému by mali mať vytvorené role, ktoré minimalizujú množstvo akcií, ktoré sú v MDM systéme jednotliví užívatelia oprávnení vykonať

- logy z MDM systému odporúčame ukladať na samostatný logovací server

- logy z firewallu, predovšetkým neautorizované pokusy o prihlásenie na MDM treba sledovať a vyhodnocovať

Zdroje

[1] https://research.checkpoint.com/2020/mobile-as-attack-vector-using-mdm/

« Späť na zoznam