Varovanie pred zvýšeným rizikom ransomvérových útokov na vzdelávacie inštitúcie

Národné centrum kybernetickej bezpečnosti SK-CERT varuje pred zvýšeným rizikom ransomvérových útokov skupinou Medusa, ktoré sú zamerané najmä na vzdelávacie inštitúcie. Úspešný útok spôsobí celkovú nedostupnosť systémov a služieb a únik citlivých informácií.

Čo je to skupina Medusa?

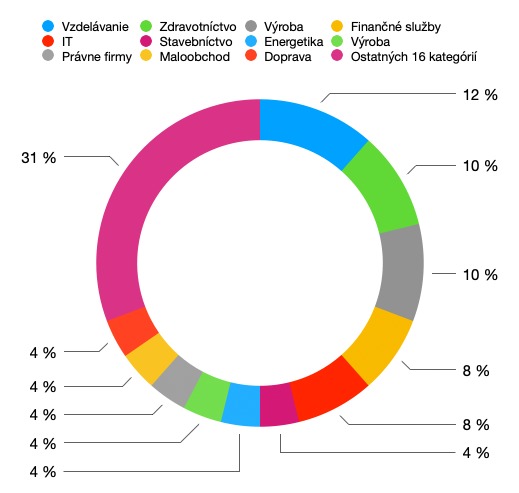

Podľa dostupných informácií skupina Medusa pôsobí od roku 2021, avšak zo začiatku nebola príliš aktívna. Do povedomia bezpečnostnej komunity sa dostala až po útoku na školskú správu v Minneapolise (Minneapolis Public Schools district) v marci 2023, od ktorej za nezverejnenie dát pýtala výkupné vo výške 1 milión dolárov. Útočí na rôzne typy cieľov, vrátane zdravotníckych zariadení, výrobného sektoru, finančných inštitúcií a ďalších. Najväčší podiel, ako podľa počtu inštitúcií, tak aj podľa výšky výkupného, však tvoria vzdelávacie inštitúcie (univerzity, základné a stredné školy, vedecké inštitúcie).

Zdroj: NCKB SK-CERT

Skupina Medusa je ľahko zameniteľná, nakoľko slovo „Medusa“ používa viacero rôznych aktérov v kybernetickom priestore – existuje napríklad Medusa botnet, ransomvér MedusaLocker či Androidový malvér Medusa. Jedná sa o rôzne skupiny aktérov a navzájom spolu nesúvisia. Skupina Medusa však používa špecifické techniky, taktiky a procedúry, podľa ktorých možno útok atribuovať.

Skupina sa zameriava na tzv. dvojité vydieranie, teda po infekcii obete ransomvérom najprv útočníci ukradnú dáta, potom ich zašifrujú a následne pýtajú výkupné. Skupina prevádzkuje svoj vlastný blog na darkwebe, cez ktorý poskytuje informácie svojim obetiam. Na blogu je možné vidieť časovú os s dátumom útoku, názvom obete, výškou výkupného a odpočítavaním, ktoré ukazuje, koľko času ostáva do zverejnenia dát. Ani tento čas však neznamená pre obeť žiadnu istotu. Kým totiž obeti plynie čas na zaplatenie, ktokoľvek si môže dáta zakúpiť za rovnakú sumu, ako je aktuálne požadované výkupné.

Ak obeť výkupné nezaplatila, na časovej osi je zobrazená zelenou farbou s príznakom „PUBLISHED“ čo naznačuje, že dáta obete už boli zverejnené. Na blogu sa dá vyhľadávať a takisto obsahuje odkazy na Twitter skupiny a ich Telegramový kanál.

Zdroj: NCKB SK-CERT, získané 23.06.2023, 09:05

Ciele skupiny Medusa nie sú geograficky limitované. Medusa tento rok zaútočila na ciele v rôznych krajinách (napr. v Singapure, Keni, USA, Austrálii, Cypre, Portugalsku a inde). Na základe analýzy tejto skupiny možno predpokladať, že ide o kriminálnu skupinu, zameranú na finančný zisk, pôvodom pravdepodobne z Ruska. Zatiaľ nie je známa presná organizačná štruktúra tejto skupiny či expertíza jej členov.

Ako prebieha útok skupiny Medusa?

Tak ako v prípade iných súčasných ransomvérových skupín, za hlavnou časťou útoku sú živí ľudia. Nebojujete teda proti ransomvérovému softvéru, ale proti sofistikovanému útočníkovi, ktorý prispôsobuje svoju aktivitu aktuálnej situácii. Skupina si svoje obete vyberá na základe viacerých faktorov, ktoré v súčasnosti nie sú verejne známe.

Útočníci preniknú do systému, pravdepodobne hlavne prostredníctvom kompromitovaných prihlasovacích údajov (získaných phishingom, nákupom na darkwebe, prípadne útokom hrubou silou na prístupové kanály do infraštruktúry – napr. RDP alebo iným spôsobom). Následne po prieniku do infraštruktúry útočníci vykonávajú analýzu infraštruktúry, dostupných dát, tieto exfiltrujú rôznymi postupmi, snažia sa preniknúť aj do iných častí infraštruktury, monitorujú dátové toky a podobne. Nie sú informácie o tom, koľko času skupina Medusa strávi v tejto fáze. Po získaní potrebných dát útočníci v napadnutej infraštruktúre nasadia ako poslednú fázu útoku samotný ransomvérový (šifrovací) softvér na každé cieľové zariadenie samostatne. Ransomvér samotný nevytvára sieťové spojenia a neobsahuje funkcie na samostatné šírenie sa sieťou, čo znižuje možnosť zachytenia procesu šifrovania sieťovou detekciou.

Ransomvér je určený pre zariadenia s operačnými systémami Windows a Linux. Šifrovanie sa deje unikátne na každom cieľovom zariadení. Technická analýza ukázala, že tzv. ransom note spolu s verejným šifrovacím kľúčom sú teda unikátne pre každé napadnuté zariadenie v infraštruktúre. To sťažuje detekciu, napríklad cez identifikáciu hashov škodlivého kódu, ale aj samotné dešifrovanie, nakoľko každé infikované zariadenie vyžaduje unikátny dešifrovací kľúč. Ransomvér nešifruje celé súbory, ale viacero ich častí, čím sa výrazne zrýchľuje samotný proces šifrovania. To umožňuje za krátky čas zašifrovať veľké množstvo súborov a tak aj keď včas zistíte, že ransomvér šifruje dáta, je už často neskoro.

Po nasadení ransomvéru v napadnutej infraštruktúre ešte predtým, ako začne šifrovať dáta, vypne rôzne služby a procesy, vrátane bezpečnostných softvérov a virtualizačných služieb. Škodlivý kód v prípade operačného systému Windows vymaže Shadow Volume kópie, čím sťaží možnosť neskoršej obnovy dát. Takisto sa zameriava na vymazanie lokálnych súborov, ktoré súvisia so zálohovaním ako aj na vymazanie virtuálnych pevných diskov. Tieto súbory su zmazané ešte predtým, ako začne samotné šifrovanie:

*.VHD, *.bac, *.bak, *.wbcat, *.bkf, Backup*.*, backup*.*, *.set, *.win, *.dskRansomvér šifruje dáta pomocou AES-256 a RSA-2048 šifrovania. Používa pritom knižnicu BCrypt. Momentálne neexistuje voľne dostupný dešifrovací nástroj, ktorý by dokázal zašifrované dáta rozšifrovať. Zašifrované súbory majú koncovku .MEDUSA (napr. dokument.doc.MEDUSA).

Ransomvér vytvorí v každom priečinku, ktorý obsahuje zašifrované súbory, súbor !!!READ_ME_MEDUSA!!!.txt, v ktorom sa nachádza správa od útočníka. Tá obeť informuje, čo sa stalo a čo má robiť, aby sa dostala k svojim dátam a aby tieto dáta neboli zverejnené.

Po ukončení šifrovania sa ransomvér sám vymaže, čo sťažuje analýzu a aj obnovu dát. Je dôležité zabezpečiť vzorku škodlivého kódu pre analytické pracovisko, ktoré rieši kybernetické bezpečnostné incidenty. Môže to prispieť k lepšej analýze celého útoku.

Odporúčania

Národné centrum kybernetickej bezpečnosti SK-CERT odporúča všetkým organizáciám, aby vykonali nasledujúce opatrenia:

- minimalizujte alebo úplne zakážte vzdialený prístup do vašej siete a systémov a ak sú takéto prístupy nevyhnutné, monitorujte vzdialené prístupy, obmedzte privilégiá vzdialených používateľov, a na vzdialený prístup používajte VPN s viacfaktorovou autentifikáciou,

- nesprístupňujte priamo na internete služby vzdialeného prístupu ako sú RDP, SSH, VNC, telnet a podobne,

- zvýšte pozornosť pri monitoringu so zameraním sa na neštandardné a neočakávané aktivity, monitoring vzdialených prístupov do vašej siete a sieťové aktivity. Odporúčame, aby takýto monitoring fungoval v režime 24/7,

- zakážte všetky porty a protokoly, ktoré nie sú potrebné na prevádzku sietí, systémov a služieb,

- zmapujte všetky verejné služby vašej organizácie, vystavených do internetu a následne:

- úplné vypnite nepotrebné a nepoužívané systémy,

- aktualizujte zastarané systémy,

- preverte účty a heslové politiky na systémoch, prístupných z internetu,

- odstráňte staré účty,

- svoje e-mailové systémy zabezpečte využitím rôznych bezpečnostných metód (napríklad SPF a DKIM, antispamové filtre). Nakonfigurujte mailový server tak, aby sa škodlivé a podozrivé maily nedostali do schránok používateľov,

- preverte účinnosť vášho zálohovacieho systému, aktualizujte vaše zálohovacie procedúry s využitím pravidla 3-2-1,

- preverte svoju zálohovaciu politiku, overte platnosť záloh a uistite sa, že disponujete aspoň jednou aktuálnou offline zálohou. Zálohovací systém by mal byť heslami aj technologicky nezávislý od zvyšku vašej infraštruktúry,

- preverte a aktualizujte váš manažment prístupov, odstránťe všetky staré a nepoužívané kontá, obmedzte prístupy jednotlivých používateľov v zmysle pravidla „need to know“,

- politiku hesiel aktualizujte tak, aby zakazovala používať rovnaké heslá na rôzne služby a aby vynucovala používanie silných hesliel alebo heslových fráz. Toto opatrenie je potrebné zaviesť nie len z procesného, ale aj technického hľadiska,

- implementujte a vynucujte viacfaktorovú autentifikáciu, vrátane e-mailových služieb a VPN služieb. Odporúčame vyhnúť sa SMS overovaniu. Používajte také autentifikačné spôsoby, ktoré sú odolné voči sociálnemu inžinierstvu (napr. fyzické tokeny),

- preverte politiku aktualizácií softvéru a firmvéru a bezodkladne vykonajte aktualizáciu všetkých systémov a služieb, predovšetkým bezpečnostnými záplatami. Pre zistenie rozsahu zraniteľných systémov vykonajte skenovanie zraniteľností dostupnými nástrojmi,

- do plánov kontinuity činností zahrňte scenáre a postupy, ktoré budú použiteľné na takéto typy situácií.

- Poučte svojich zamestnancov o rizikách kybernetických bezpečnostných incidentov a informujte ich o zvýšenom riziku útokov. Vzdelávacie aktivity robte adresne, podľa rolí a zodpovedností jednotlivých zamestnancov:

- bežní používatelia – princípy sociálneho inžinierstva a ako sa proti nemu brániť,

- administrátori – pravidlá bezpečnej infraštruktúry

- kyberbezpečnostní špecialisti – špecializované bezpečnostné vzdelávanie

- Školenia (podľa role jednotlivých používateľov) opakujte na pravidelnej báze,

- Pravidelne vykonávajte phishingové testy a cvičenia v oblasti kybernetickej bezpečnosti (blue vs. red team, tabletop).

Ak sa u vás vyskytne kybernetický bezpečnostný incident typu ransomvér:

- bezodkladne kontaktujte NCKB SK-CERT a komunikujte s SK-CERT pri riešení incidentu,

- zablokujte alebo zmeňte všetky prístupové heslá, umožnujúce vzdialený prístup priamo alebo prostredníctvom VPN,

- bezpečne uchovajte digitálne stopy, logy serverov, desktopov, sieťových zariadení, obrazy diskov a pamäte, snapshoty virtualizovaných zariadení. Až po tejto akcii pristúpte k reinštalácii a pokusom o obnovu dát,

- identifikujte, z akých častí siete a aké dáta unikli a snažte sa minimalizovať dopady napríklad:

- zmenou prístupových údajov do služieb, ktoré mohli uniknúť,

- znefunkčnením služieb, ku ktorým by sa útočník mohol na základe úniku dát dostať,

- predpokladajte kompromitáciu živým útočníkom, nie iba malvérom, a tomu prispôsobte svoju stratégiu pri obnove služieb. Preferujte obnovu kompletnou reinštaláciou infraštruktúry s minimálnym a striktne riadeným prenosom dát z pôvodnej infraštruktúry.

Zdroje

https://resources.securityscorecard.com/research/a-deep-dive-into-medusa-ransomware

https://blog.cybercx.com.au/holding-a-mirror-to-medusa

https://www.techradar.com/news/the-medusa-ransomware-group-is-getting-serious

« Späť na zoznam