Varovanie pred kompromitáciou účtov v aplikácii Signal

Národné centrum kybernetickej bezpečnosti varuje pred zvýšeným úsilím štátom sponzorovaných APT skupín o kompromitáciu účtov aplikácie Signal Messenger. Tento útok je zameraný na vojenský personál, politikov, novinárov, aktivistov a ďalšie rizikové komunity.

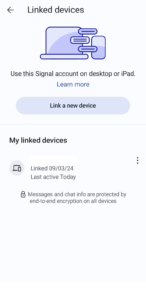

Útočníci zneužívajú funkciu „Prepojené zariadenia“ v aplikácii Signal a podvodne získavajú prístup k účtom obetí pomocou škodlivých QR kódov. Po úspešnej kompromitácii môžu útočníci odpočúvať správy obete v reálnom čase.

Útočníci využívajú niekoľko spôsobov na kompromitáciu účtov Signal. Jednou z najčastejších metód je vzdialený phishing prostredníctvom falošných pozvánok do skupín Signal. Obeť dostane správu s pozvánkou, ktorá na prvý pohľad vyzerá legitímne, avšak v skutočnosti presmeruje na škodlivú webovú stránku, kde útočníci získajú kontrolu nad účtom. Ďalším spôsobom je vytváranie phishingových stránok, ktoré napodobňujú legitímne služby Signal. Tieto stránky môžu vyzerať ako oficiálne webové stránky aplikácie Signal a vyzývajú používateľa na zadanie prihlasovacích údajov alebo skenovanie QR kódu, čím útočníkom umožnia vzdialený prístup k účtu.

Okrem vzdialených útokov sú útočníci schopní kompromitovať účty aj prostredníctvom škodlivých QR kódov. Tieto kódy sú vytvorené tak, aby po ich naskenovaní prepojili zariadenie obete s útočníkom ovládaným účtom Signal. Často sú tieto kódy maskované ako pozvánky do skupín, bezpečnostné upozornenia alebo legitímne pokyny na párovanie zariadení. V prípade vojnových konfliktov sa útočníci neobmedzujú len na vzdialené phishingové operácie, ale využívajú aj fyzické kompromitovanie zariadení na bojisku. Napríklad ak vojenský personál používa Signal na komunikáciu, útočníci môžu získať krátkodobý fyzický prístup k ich zariadeniam a manuálne prepojiť ich účty so zariadením ovládaným útočníkom.

Zasiahnuté produkty

- Signal Messenger (Android, iOS, Windows, macOS)

- V minulosti sme pozorovali podobné kampane zamerané aj na WhatsApp a Telegram

Identifikované APT skupiny a ich činnosť

- UNC5792 – Vykonáva vzdialené phishingové operácie cez falošné pozvánky do skupín Signal, ktorými presmeruje obete na škodlivé stránky na prepojenie ich účtov s útočníkmi. Podľa Google Threat Intelligence Group ide o novo identifikovaného aktéra, ktorého činnosť je v súlade so záujmami Ruskej federácie.

- UNC4221 – Používa phishingové webové stránky, ktoré sa vydávajú za vojenské aplikácie a bezpečnostné upozornenia, s cieľom získať kontrolu nad účtami Signal.

- APT44 (Sandworm/Seashell Blizzard) – Využíva fyzický prístup k zariadeniam na bojisku na prepojenie účtov Signal s útočníckou infraštruktúrou.

- Turla – Po kompromitácii systému využíva skripty PowerShell na získavanie a exfiltráciu správ Signal z desktopových aplikácií.

- UNC1151 – Používa nástroje príkazového riadku, ako Robocopy, na zhromažďovanie a exfiltráciu dát z desktopových verzií Signal.

Odporúčania

Národné centrum kybernetickej bezpečnosti odporúča všetkým používateľom, ktorí používajú zasiahnuté produkty, aby:

- Overili prepojené zariadenia – Skontrolujte, či v nastaveniach aplikácie nie sú prepojené neznáme zariadenia. Odstráňte všetky neznáme alebo podozrivé zariadenia a pravidelne vykonávajte túto kontrolu.

- Boli opatrní pri QR kódoch – Nikdy neskenujte QR kódy z neoverených zdrojov. Útočníci môžu šíriť škodlivé QR kódy maskované ako legitímne pozvánky alebo bezpečnostné upozornenia.

- Aktualizovali aplikáciu Signal – Pravidelne aktualizujte Signal na najnovšiu verziu, ktorá obsahuje opravy a bezpečnostné vylepšenia. Aktualizácie opravujú známe zraniteľnosti a poskytujú dodatočné ochranné mechanizmy.

- Zapli dvojfaktorovú autentifikáciu – Aktivujte PIN kód alebo biometrické overenie v aplikácii Signal. Táto dodatočná vrstva zabezpečenia pomáha zabrániť neoprávnenému prístupu k vášmu účtu.

- Používali silné heslá – Nastavte dlhé a unikátne heslo pre uzamknutie vášho zariadenia. Kombinácia veľkých a malých písmen, číslic a špeciálnych znakov výrazne zvyšuje bezpečnosť.

- Dávali pozor na phishingové správy – Neposkytujte citlivé informácie v reakcii na podozrivé správy, e-maily alebo telefonáty. Útočníci často používajú sociálne inžinierstvo na oklamanie obetí.

- Zapli Google Play Protect – Uistite sa, že ochrana Google Play Protect je zapnutá na vašom zariadení so systémom Android. Táto funkcia pomáha detegovať a blokovať škodlivé aplikácie pred ich inštaláciou. Ak ste funkciu nemali zapnutú, po jej zapnutí vykonajte prvotný scan.

- Používali režim uzamknutia (Lockdown Mode) – Ak patríte medzi rizikové osoby, zvážte aktiváciu režimu uzamknutia na iPhone. Tento režim obmedzuje potenciálne nebezpečné funkcie a minimalizuje útoky na zariadenie.

Zdroj: https://cloud.google.com/blog/topics/threat-intelligence/russia-targeting-signal-messenger

« Späť na zoznam