Varovanie pred pokusmi o prienik do systému zneužitím platformy ZOHO Assist

Národné centrum kybernetickej bezpečnosti SK-CERT varuje pred rozsiahlou phishingovou e-mailovou kampaňou zneužívajúcou službu na vzdialené pripojenie ZOHO Assist na získanie neoprávneného prístupu do systému. Kampaň prebieha od 08.01.2022 a správy boli adresované na súkromné aj firemné e-mailové adresy.

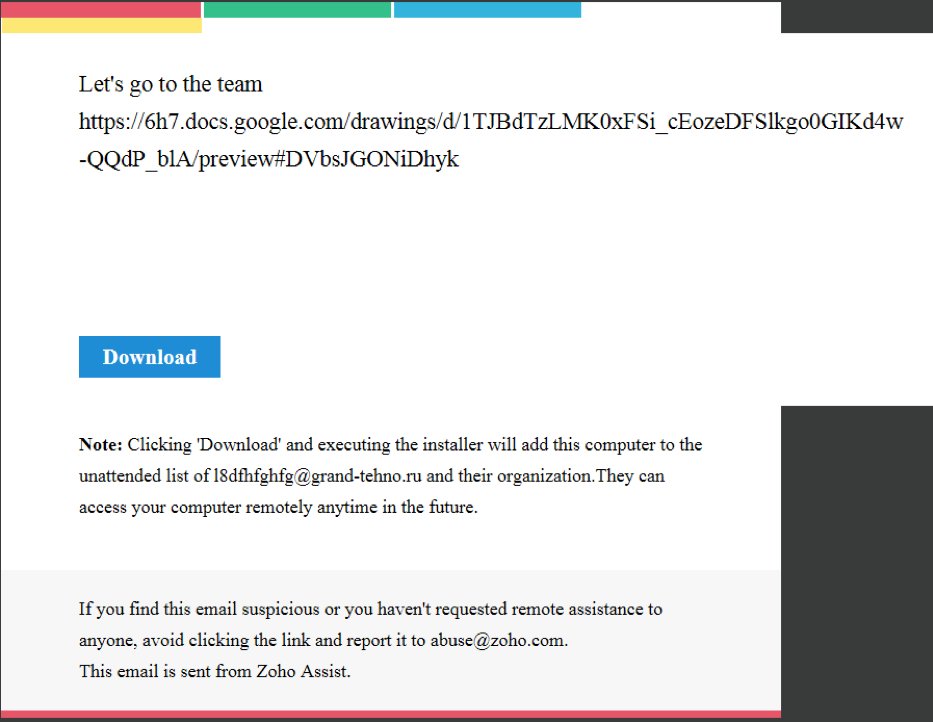

V dnes známych prípadoch útočník vystupuje pod kontom l8dfhfghfg@grand-tehno[.]ru (mail sa môže v čase meniť) a prostredníctvom služby „bezobslužný vzdialený prístup (Unattended Remote Access)“ rozposiela e-mailové pozvánky obsahujúce inštalačný súbor klienta ZOHO Assist. Samotný e-mail (viď obrázok nižšie) útočník generuje priamo z webového administratívneho rozhrania ZOHO Assist a je rozposielaný z legitímnej e-mailovej adresy [email protected]. Do tela správy útočník umiestnil texty v rôznych jazykových mutáciách snažiace navodiť v obetiach záujem o spoluprácu. Koniec tela správy obsahuje URL linku slúžiacu na stiahnutie inštalátora ZOHO Assist nakonfigurovaného pre „bezobslužný vzdialený prístup“. Samotná inštalácia vyžaduje štandardné povolenia vyžadované pri inštalácii aplikácií. Po nainštalovaní však už útočník môže na zariadenie obete pristupovať kedykoľvek, nepozorovane, bez akéhokoľvek potvrdenia zo strany obete. Zariadenie je teda pod plnou kontrolou útočníka bez vedomia obete.

Zneužívanie služieb vzdialeného prístupu v rôznych phishingových a scam kampaniach nie je novinkou, útočníci ich intenzívne zneužívali aj v rámci minuloročných Microsoft Tech Support Scam kampaniach, ktoré boli zamerané na kontaktovanie obete prostredníctvom telefónu. Aktuálna kampaň, zneužívajúca službu ZOHO Assist sa odlišuje práve tým práve tým, že útočník kontaktuje potenciálne obete e-mailom.

Národné centrum kybernetickej bezpečnosti SK-CERT odporúča

|

IOCMail: l8dfhfghfg@grand-tehno[.]ru URL slúžiace na stiahnutie ZOHO Assist klienta umožňujúcemu bezobslužný prístup pre útočníka:

|

« Späť na zoznam