Odporúčania pre sektor energetika

Energetické systémy sú jedným z hlavných prvkov zariadení Kritickej infraštruktúry.

Táto kapitola slúži ako základné odporúčanie pre všetkých Prevádzkovateľov základnej služby všetkých sektorov/podsektorov (ako sú doprava, energetika, priemysel, voda, plyn, ropa, chémia, hutníctvo) prevádzkujúcich energetické zariadenia.

Kybernetické hrozby sa neustále vyvíjajú a prinášajú nové spôsoby útokov. Štatistiky kybernetických incidentov jednoznačne potvrdzujú, že cca 20% útokov je „z voku“ systémov a cca 80% útokov je „z vnútra“ systémov. Ukazuje sa, že opatrenia založené na organizačných opatreniach a „ľudskom faktore“ neposkytujú dostatočnú a účinnú kybernetickú bezpečnosť.

Medzinárodne akceptovaná a v praxi odskúšaná smernica riešenia kybernetickej bezpečnosti riadiacich systémov energetických zariadení kritickej infraštruktúry je smernica BDEW White paper (2. aktualizované vydanie, 7.5.2018)

Základnými princípmi architektúry kybernetickej bezpečnosti sú:

- Security by design, funkcie kybernetickej bezpečnosti musia byť základnou súčasťou návrhu a vývoja komponentov,

- Minimal need-to-know principle, funkcie kybernetickej bezpečnosti musia byť užívateľsky prístupné a nesmú si vyžadovať úroveň znalosti administrátorov,

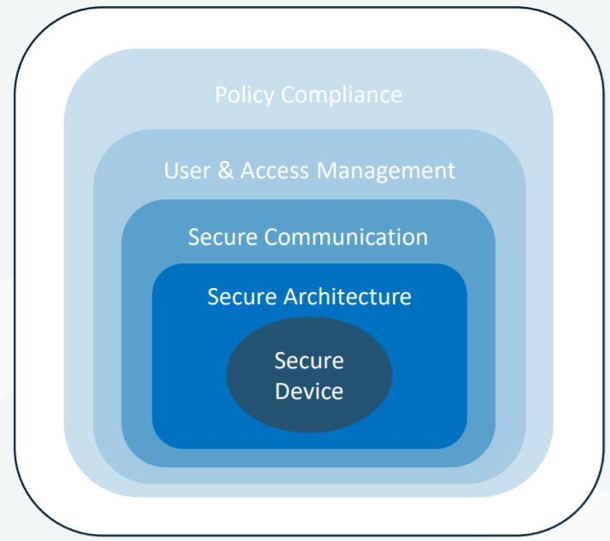

- Defence-in-depth principle, princíp komplexného riešenia kybernetickej bezpečnosti na viacerých úrovniach (princíp „cibule“ – viacero vrstiev ochrany),

- Redundancy principle, základný princíp prevádzkovej bezpečnosti, ktorý zabezpečí aby jednotlivá porucha nespôsobila nefunkčnosť celého systému alebo jeho významnej časti.

Dôležitou požiadavkou bezpečnosti je aby jednotlivé riešenia a funkcionality nespôsobili „Vendor Lock-in“, to znamená závislosť a odkázanosť na jednom výrobcovi.

V súčasnosti je smernica BDEW White paper podporovaná renomovanými výrobcami prístrojov OT a je implementovaná v európskych spoločnostiach prevádzkujúcich energetické systémy.

Smernica BDEW White paper popisuje v praxi odskúšané koncepcie a riešenia kybernetickej bezpečnosti jednak na úrovni systémov ako aj na úrovni jednotlivých komponentov (koncových zariadení).

Spoľahlivý a overený princíp v oblasti kybernetickej bezpečnosti v súčasnosti predstavuje viacúrovňový koncept „defense-in-depth:

Odporúčanie: Minimálne technické požiadavky kybernetickej bezpečnosti OT systémov, koncept „Defence-in-depth“

Minimálne technické požiadavky na kybernetickú bezpečnosť na úrovni jednotlivých komponentov sa týka každého jednotlivého OT prístroja – koncového zariadenia (obsahujúceho prvky ako sú mikroprocesorová jednotka, operačný systém, komunikačné rozhrania a pod.)

Jednotlivé funkcie aktívnej kybernetickej bezpečnosti defense-in-depth musia byť implementované na úrovni hardvéru a operačného systému koncových zariadení.

Minimálne technické požiadavky na funkcie a parametre aktívneho a účinného kybernetického zabezpečenia OT prístrojov sú:

- funkcia generovania bezpečnostných Logov (Syslog),

- zabezpečená komunikácia z monitorovania a analyzovania udalostí v sieťach a informačných systémoch (SIEM) protokolom Radius (Remote Authentication Dial-In User Service ),

- funkcia manažmentu sietí SNMP v1,2,3 (Simple Network Management Protocol),

- funkcia Host Firewall layer 2,3,4,7 (viď tabuľka ANSI)

- funkcia Router, segmentácia sietí VLAN (Virtual LAN),

- funkcia zabezpečeného prístupu do systému a riadenia oprávnení RBAC (Role-based Access Control) a mechanizmu AAA (Authentication-Authorization-Accounting),

- funkcia zabezpečeného vzdialeného prístupu SSL (Secure Sockets Layer)/TLS (Transport Layer Security),

- funkcia šifrovania komunikácie IPSec, OpenVPN,

- funkcia šifrovania prostredníctvom HW Crypto-chip,

- šifrovaná / certifikátom chránená pamäť SSHD, SD karta,

- systém aktívnej antivírovej ochrany, IPS (Intrusion Prevention System), MAC (Mandatory Access Control),

- systém autonómneho monitorovania a detekcie kybernetických incidentov IDS (Intrusion Detection System),

- zaistenie upgrade a podpory (Patch-management) zo strany výrobcu počas celej životnosti systému (minimálne 15-20 rokov),

Odporúčanie: Organizačné a procesné zabezpečenie kybernetickej bezpečnosti

Jednotlivé odporúčania smernice BDEW White paper sú previazané aj na systém riešenia kybernetickej bezpečnosti v organizačnej a procesnej oblasti, ktorými sa podrobnejšie zaoberá medzinárodný štandard ISO/IEC 27001.

Minimálne technické požiadavky na kybernetickú bezpečnosť musia byť uplatnené a zadokumentované počas všetkých fáz životného cyklu OT zariadenia, to znamená počas:

- akvizície (obchodno-technická dokumentácia pre výber zhotoviteľa, obchodná dodávateľská zmluva),

- projektovej prípravy (technická realizačná dokumentácia, dokumentácia skutočného vyhotovenia),

- realizácie (sprievodná technická dokumentácia, vývoj SW, skúšky),

- prevádzky (manipulačný a prevádzkový poriadok, návody na obsluhu, návody na školenie),

- údržby (návody na servis a údržbu, servisná zmluva).

Odporúčanie: Opatrenia kybernetickej bezpečnosti jestvujúcich OT systémov

Jedným zo špecifických znakov OT systémov je dĺžka životného cyklu , ktorý môže byť 15 až 20 rokov (v prípade IT systémov je to len 4 až 6 rokov). Takže je na mieste otázka ako sa dajú zabezpečiť jestvujúce systémy, ktoré majú ešte väčšinu životnosti pred sebou?

Odporúčanie č.1

Technologicky vyspelé systémy založené na modulárnej koncepcii hardvéru a softvéru umožňujú modifikovať, rozšíriť alebo aktualizovať časť zariadenia (hardvérové, resp. softvérové moduly) bez potreby výmeny celého zariadenia. V takomto prípade odporúčame kontaktovať výrobcu s požiadavkou na aktualizáciu alebo doplnenie potrebného hardvéru, resp. softvéru (väčšinou sa je jedná len o procesorovú jednotku) a tým plnohodnotne a bez veľkého zásahu riešiť bezpečnosť.

Odporúčanie č.2

V prípade ak použité systémy nie sú modulárnej architektúry a neumožňujú modifikovať, rozšíriť alebo aktualizovať časti zariadenia, je možné zvýšiť úroveň zabezpečenia formou doplnenia dodatočného prvku (hardvér+softvér), ktorý bude vykonávať niektoré základné funkcie ako napr. monitoring komunikačnej siete, riadený prístup do LAN siete a zariadení, hlásenie prienikov do systému a pod.

Odporúčanie č.3

Výrobcovia OT systémov ponúkajú rôzne technické prostriedky dodatočného zabezpečenia, či už sa jedná o „komunikačné gateway“, „LAN monitoring“ a iné. Pri výbere dodatočných technických prostriedkov odporúčame orientovať sa na prvky a prístroje založené na priemyselných štandardoch. Neodporúčame riešenie na báze Windows PC, ktoré je navrhnuté pre kancelárske účely.

Dôležité:

Je potrebné zdôrazniť, že uvedené odporúčania 2 a 3 sú len prechodné náhradné opatrenia, do času keď budú jestvujúce zaradenia modernizované alebo rekonštruované a pri tej príležitosti vymenené za nové technologicky vyspelé obsahujúce účinné zabezpečenie.